Cyber Resilience Act: verplicht cybersecurity CE-markering voor alle hard- en software

Op 20 november 2024 is de definitieve Cyber Resilience Act (CRA) gepubliceerd, een Europese cybersecuritywet die een zeer grote impact gaat hebben. Alle “producten met digitale elementen” (alle hardware en software) moeten straks aan een set cybersecurity-eisen voldoen. Deze wet is in tegenstelling tot de NIS2 niet beperkt tot middelgrote en grote bedrijven. Ieder product dat op de markt verschijnt in de EU moet hieraan voldoen. De CRA treedt over een aantal jaar in werking. Beleidsadviseur Jelmer Schreuder vertelt je in dit artikel meer over deze wet en wat dit voor gevolgen heeft.

Wat komt er onder de CRA te vallen

In principe komen alle hard- en software, in de wet benoemd als “producten met digitale elementen”, onder de wet te vallen. Er zijn wel uitzonderingen opgenomen voor Software as a Service (SaaS, is al gereguleerd onder de NIS2), voor reserveonderdelen die volgens hetzelfde proces als het product ontwikkeld zijn en voor open source die niet commercieel aangeboden is. Op SaaS is overigens wel weer een uitzondering op de uitzondering: wanneer een losstaand product gebruikmaakt van “rekenkracht op afstand” voor diens functionaliteit, dan valt die “rekenkracht op afstand” wel onder de CRA.

Om een indruk te geven van wat hieronder gaat vallen: dit loopt van een evenementen-app op je telefoon, tot de telefoon zelf, tot de robot in een productielijn en de besturingssoftware in een sluis. Het gaat over ieder product dat digitale componenten bevat en aan te sluiten is (permanent, draadloos, met usb-stick, etc.). Het gaat bovendien niet om een productielijn of productserie, deze wetgeving ziet toe op ieder individueel product dat geleverd is.

Eisen uit de CRA

Producten met digitale elementen mogen volgens de CRA alleen op de markt worden gebracht als deze voldoen aan de “essentiële cybersecurity-eisen”. En als de fabrikant processen heeft ingericht om kwetsbaarheden doeltreffend aan te kunnen pakken. De exacte uitwerking van deze eisen is vastgelegd in bijlage 1 van de CRA. Wil je weten hoe jouw bedrijf zich kan voorbereiden op de Cyber Resilience Act? Lees hier meer over op onze webpagina over de CRA. Mocht je hier niet uitkomen, dan kun je altijd contact opnemen met onze juridische helpdesk.

Essentiële beveiligingseisen aan producten

- Producten zijn ontworpen, ontwikkeld en worden geproduceerd om veilig te kunnen werken (secure-by-design).

- Producten hebben geen bekende uitbuitbare kwetsbaarheden.

- Producten hebben secure-by-default configuratie.

- Automatische updates staan standaard aan.

- Producten moeten afdoende veilige authenticatie en authorisatie bevatten.

- Gegevens zijn goed beschermd door bijvoorbeeld gebruik van encryptie.

- Er wordt gegevensminimalisatie toegepast voor gevoelige data.

- De beschikbaarheid is goed gewaarborgd, o.a. bestand tegen DDOS-aanvallen.

Essentiële beveiligingseisen aan omgang met kwetsbaarheden

- Fabrikanten zullen kwetsbaarheden identificeren en documenteren, o.a. in een software bill of materials die machine-leesbaar is.

- Kwetsbaarheden worden direct geadresseerd, waaronder door uitbrengen van gratis security-updates tijdens de gehele levensduur.

- De beveiliging wordt regelmatig getest en beoordeeld.

- Kwetsbaarheden worden publiek bekend gemaakt nadat een security-update beschikbaar is.

- Fabrikant heeft beleid voor coordinated vulnerability disclosure vastgesteld.

- Fabrikant biedt een veilig update-mechanisme, waar mogelijk geautomatiseerd.

- Security updates worden direct zo, snel als mogelijk, beschikbaar gesteld, inclusief toelichting.

Meldplicht

- Actief uitgebuite kwetsbaarheden en beveiligingsincidenten moeten gemeld worden.

- Binnen 24 uur moet er een early warning gegeven worden.

- Binnen 72 uur moet een volledige melding van het incident gedaan worden.

Ondersteuningsperiode van producten

De wet stelt de eisen voor de ondersteuningsperiode van producten. In deze wet wordt de leverancier verantwoordelijk om deze ondersteuningsperiode vast te stellen en proactief te communiceren bij de verkoop van producten (zowel digitaal als fysiek). Deze periode moet gebaseerd zijn op de verwachte gebruiksduur van het product en gaat in op het moment van verkoop. Daarnaast zullen toezichthouders bijhouden wat de gemiddelde verwachte ondersteuningsperiode van producten per prijscategorie is, en mogen ze hierover op geaggregeerd niveau communiceren.

Belangrijke nuance bij de ondersteuningsperiode is dat de wet toeziet op ieder individueel product, en daarom het moment van verkoop geldt als het moment waarop de ondersteuningsperiode gaat lopen.

Hoe krijg je een CE-markering

In veruit de meeste gevallen zal je een product zelf kunnen beoordelen. Alleen bij een lijst van kritieke producten wordt beoordeling door een derde partij vereist. De exacte lijst van deze kritieke producten was nog onderdeel van de laatste onderhandelingen en kunnen we daardoor nog niet vermelden (te vinden in bijlage 3 klasse 2). Deze beoordeling (zelf of extern) moet opnieuw gedaan worden voor iedere versie die uitgebracht wordt en substantiële wijzigingen bevat (bugfix-releases zijn waarschijnlijk uitgezonderd). Deze beoordeling kan gecontroleerd worden door de toezichthouder, dit zal vrijwel zeker de Rijksinspectie Digitale Infrastructuur (RDI) worden voor Nederland.

Invoertermijn

Op 20 november 2024 is de CRA gepubliceerd in de Official Journal of the European Union (OJEU), daarmee zijn de termijnen voor implementatie gaan lopen. Voor de meldplicht is dit 21 maanden later op 11 september 2026, voor alle overige bepalingen is dit 36 maanden later op 11 december 2027. Vanaf dat moment mogen geen nieuwe producten of majeure versies van bestaande producten uitgebracht worden die niet aan deze wetgeving voldoen.

Zorgen NLdigital

De eisen die gesteld worden zijn begrijpelijk en veel producten zullen hier al aan kunnen voldoen. Tegelijk maken we ons wel zorgen over de aantoonbaarheid en hoe bestaande producten constructief onder deze wet gebracht kunnen worden. Voor bedrijven van iedere omvang zal het de vraag worden hoe ze dit aantoonbaar kunnen maken. We hebben standaarden en certificeringen nodig om hier invulling aan te geven, en deze bestaan grotendeels nog niet. De wetgever verwijst hiervoor naar de Cybersecurity Act maar na 5 jaar is slechts één schema hieronder gepubliceerd. Wij vrezen dat dit te traag gaat om invulling te kunnen geven aan deze wet voor ieder product.

Ook maken we ons zorgen in welke mate deze eisen haalbaar zijn voor kleinere leveranciers. Er is een tekst over opgenomen in de wet over kleinere bedrijven, maar Nederland zal hier zelf uitwerking aan moeten geven. Dit is met name voor het startup- en scaleupklimaat essentieel.

We volgen deze wetgeving op de voet. Als er ontwikkelingen zijn, dan updaten we dit artikel.

Gerelateerde artikelen

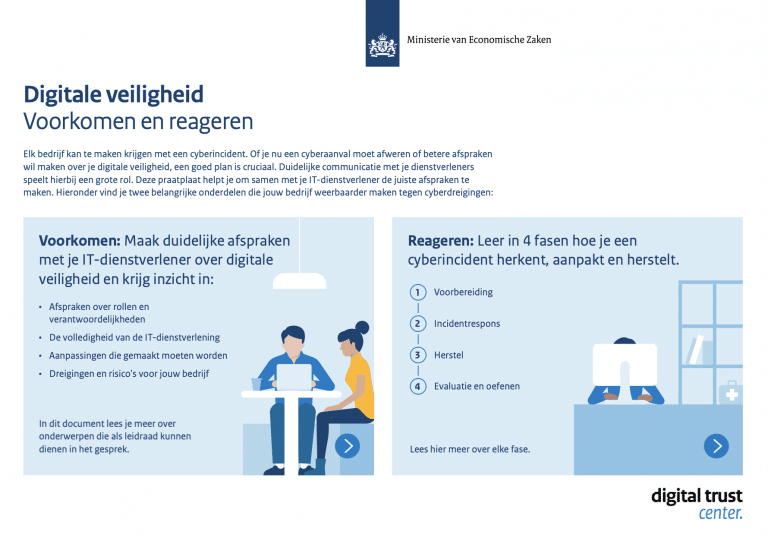

Vernieuwde praatplaat helpt klanten en IT-leveranciers in gesprek over cybersecurity

Cyberweerbaar worden voor het mkb